¡Evita visitas inesperadas! Control de Acceso para empresas

Garantiza la seguridad en tus instalaciones. Variados sistemas de marcajes, reportería personalizada y planificación.

¿Listo para empezar nuestra alianza?

Nos encantaría conocer más sobre tu empresa. Por favor, comparte tus datos con nosotros.

Permite el acceso

Sin importar el dispositivo o el lugar de acceso, valida el ingreso de personas gracias a nuestra tecnología.

Un control de acceso único

Perfiles de personal

Autoriza el acceso de personas de

acuerdo a sus funciones en la empresa.

Integración con asistencia

Encuentra la información de acceso

y asistencia en un mismo lugar.

Planificación de accesos

Determina los ingresos por días, semanas

o meses. ¡Todo con la debida antelación!

Reportes al instante y en la nube

Obtén distintos reportes de ingresos. Creación de perfiles. Planificación por días, semanas y meses. ¡Todo en un solo lugar!

Los datos de acceso estarán protegidos en la nube. Encuentra la información en tiempo real. ¡Disponible cuando la necesites!

¿Por qué elegir nuestro control de acceso?

Disminuye costos y tiempos

Ahorra tiempo y dinero, optimizando los procesos de acceso.

Digitaliza tus procesos

No pierdas tiempo anotando cada uno de los ingresos de forma manual.

Trazabilidad de tu personal

Haz el seguimiento de tus colaboradores y externos en las diferentes zonas u oficinas de tu empresa.

Seguridad para tu empresa

Sea en la entrada, la bodega o en las oficinas. Todas las áreas de tu empresa estarán protegidas.

Gestión de contratistas con nuestra app de control de acceso

Administra a tus Contratistas en una plataforma

separada, pero integrada a tu Gestión de Asistencia.

La solución incluye el uso del Portal

y la App de Control de Accesos.

¿Cómo funciona?

Deja que los administradores de cada empresa suban y administren la información de sus colaboradores.

Controla el Acceso, y revisa la presencia histórica o actual de los

colaboradores externos en tus sucursales.

Elige qué métodos de validación usarán para acceder a estas.

¿Listo para empezar nuestra alianza?

Nos encantaría conocer más sobre tu empresa. Por favor, comparte tus datos con nosotros.

Podrás elegir entre diferentes tipos de marcaje

Huellero USB

Bajo costo y fácil implementación. Así es el marcaje con huellas vía conexión USB.

GeoVictoria Box

El método de marcaje por excelencia vía reloj control con conexiones LAN, 3G o Wi-Fi.

GeoVictoria Face

Detección de temperatura, mascarilla y sin contacto. Así es el marcaje con reconocimiento facial.

Tarjeta RFID

Ingresa a las instalaciones con tarjetas asociadas mediante un chip inteligente.

Cédula de identidad

Accesos verificados e individualizados gracias a la cédula de identidad.

Somos más que un control de acceso

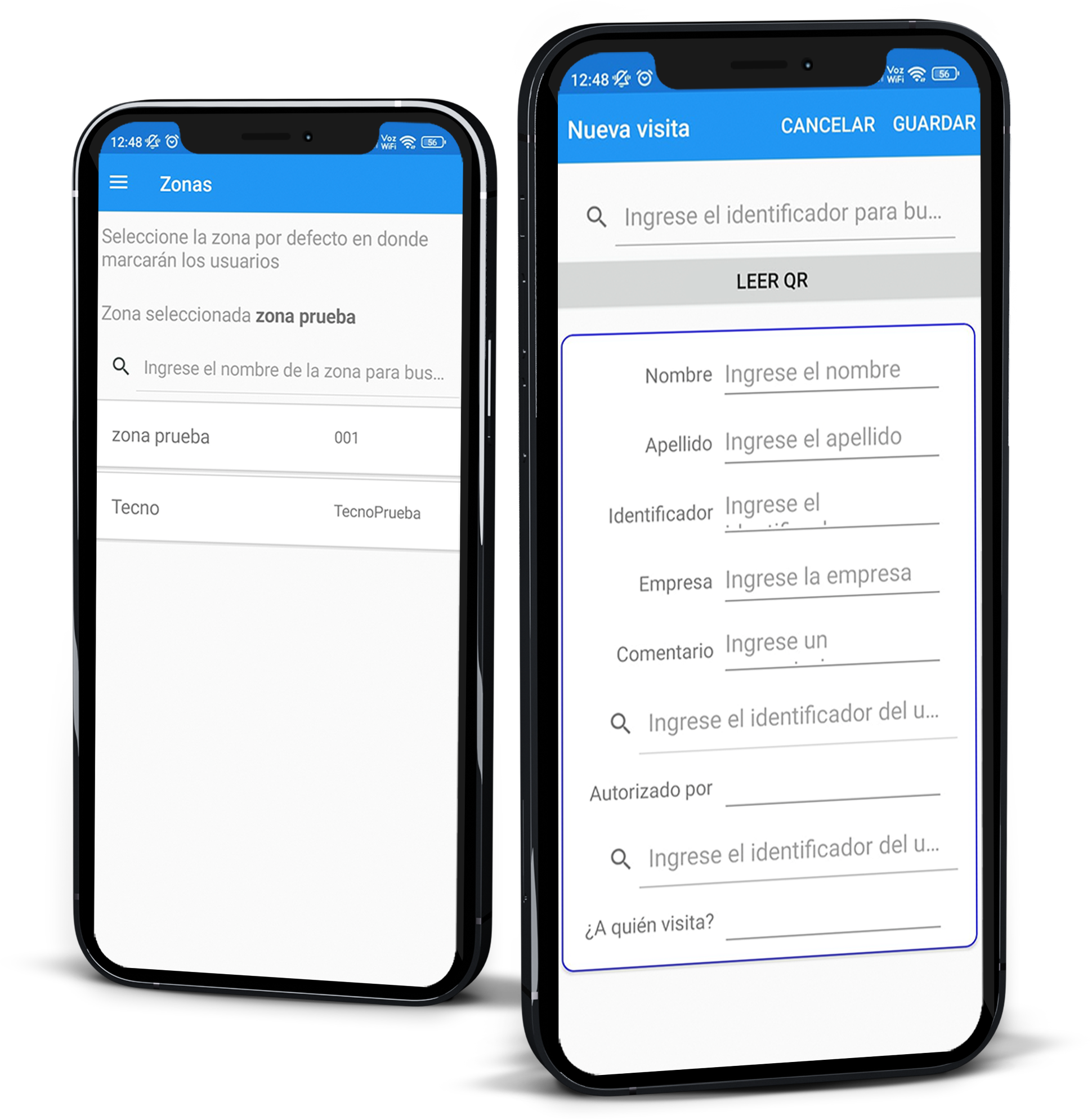

Control de visitas

Agenda, autoriza y verifica. Con GeoVictoria puedes gestionar y visualizar el listado de visitas que ingresan a tu empresa

Control de externos

Contratistas, proovedores o personal de outsourcing. Tendrás el control de acceso de todo el personal externo.

Acceso vehicular

Gestiona el ingreso y salida de los vehículos que acceden a tu empresa. Sabrás en tiempo real los espacios disponibles en tu estacionamiento.

¿Listo para ser

parte del cambio?

Sabemos que toda transformación es un desafío. Más

de 5000 empresas ya gestionan su acceso con nosotros.

¿Listo para empezar nuestra alianza?

Queremos conocer tu empresa para ofrecerte lo que necesitas. ¡Déjanos tus datos!

Preguntas Frecuentes

¿Qué es un control de acceso de seguridad?

El control de acceso son los mecanismos que permiten o restringen la entrada de una persona o vehículo a zonas, instalaciones o partes determinadas de un edificio. En este tipo de sistemas, puede instalarse en cualquier área de una empresa. De esta manera, el administrador puede autorizar o denegar el ingreso a una determinada zona. Puedes averiguar más en este artículo.

¿Cuáles son los tipos de control de acceso?

Los tipos de control de acceso son variados, entre los que se encuentran:

- Control de Acceso por código o PIN de acceso.

- Por huella dactilar.

- Lectura biométrica facial.

- Lector de palma.

- Por tarjeta RFID.

- Lectura de Cédula de Identidad o ID.

- Código QR.

El Control de Acceso se puede realizar en puertas, por medio de torniquetes, barreras vehiculares y en otros objetos. Conoce aquí los beneficios de instalar estos tipos de reconocimientos en esas barreras.

¿Cuáles son los pasos de un control de acceso?

Los pasos fundamentales en un sistema de Control de Acceso son tres: identificación, validación y autorización. El primer paso consiste en identificar si la persona que solicita el acceso es quien afirma ser. En el segundo paso, los sistemas para el control de acceso deben encontrar si la persona se encuentra en las bases de datos del sistema, en síntesis, verifica al usuario. Finalmente, el último paso consiste en la autorización de la persona para entrar o no, a un lugar o zona determinada.